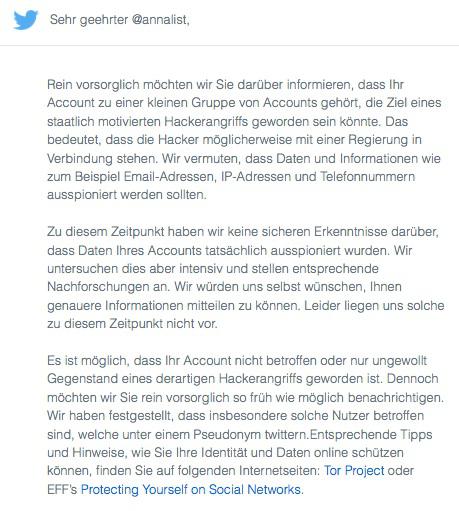

Freitag nacht bekam ich zwei E-Mails von Twitter. Eine, um 23:15, auf Englisch und eine Stunde später dieselbe auf Deutsch:

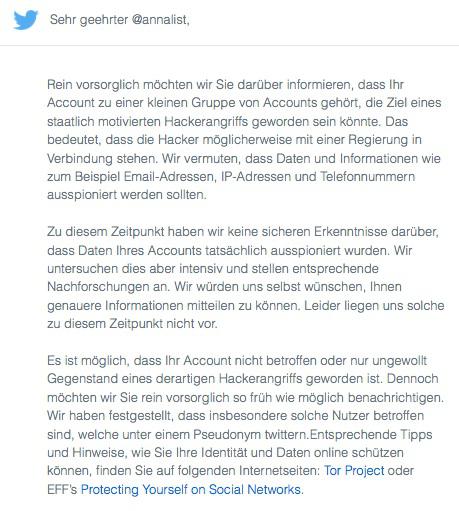

„Rein vorsorglich möchten wir Sie darüber informieren, dass Ihr Account zu einer kleinen Gruppe von Accounts gehört, die Ziel eines staatlich motivierten Hackerangriffs geworden sein könnte. Das bedeutet, dass die Hacker möglicherweise mit einer Regierung in Verbindung stehen. Wir vermuten, dass Daten und Informationen wie zum Beispiel Email-Adressen, IP-Adressen und Telefonnummern ausspioniert werden sollten.“

„Staatlich motivierter Hackerangriff“. Klingt in etwa wie „Polizei raubt Bank aus“. Oder “ Verfassungsschutz finanziert Nazis“. Absurd, aber nicht undenkbar.

Die Mail in voller Schönheit:

Mail von Twitter an mich vom 11. Dezember 2015

Parallel sah ich, dass verschiedenen Leute bei Twitter zu posten begannen, dass sie ebenfalls solche Mails bekommen hatten. Viele vermuteten, die Mails seien Fake. Klar habe ich mir die Mail-Header und die Links in der Mail angeguckt, und konnte nichts feststellen, was darauf hinweist, dass sie nicht wirklich von Twitter sind.

Ich habe Twitter dann eine Mail geschickt mit verschiedenen Fragen, aber eine Antwort habe ich bisher nicht bekommen. Nicht wirklich überraschent, denn:

Wir würden uns selbst wünschen, Ihnen genauere Informationen mitteilen zu können. Leider liegen uns solche zu diesem Zeitpunkt nicht vor.

Die nächste Frage, die sich stellt ist: warum wir? Was sind die Gemeinsamkeiten der Leute, die diese Mails gekriegt haben?

Sarah Jeong bei Motherboard:

A couple are engaged in activism and are connected to the Tor Project in some capacity. A few are located in Canada, and vaguely associated with the security community at large. However, I could not determine any common factors between all recipients.

(Ein paar sind Aktivist_innen und in irgendeiner Form mit dem Tor Projekt verbunden. Eine sind in Kanada und haben lose mit der Sicherheits-Community zu tun. Aber ich habe keine Gemeinsamkeiten zwischen allen Adressat_innen feststellen können.)

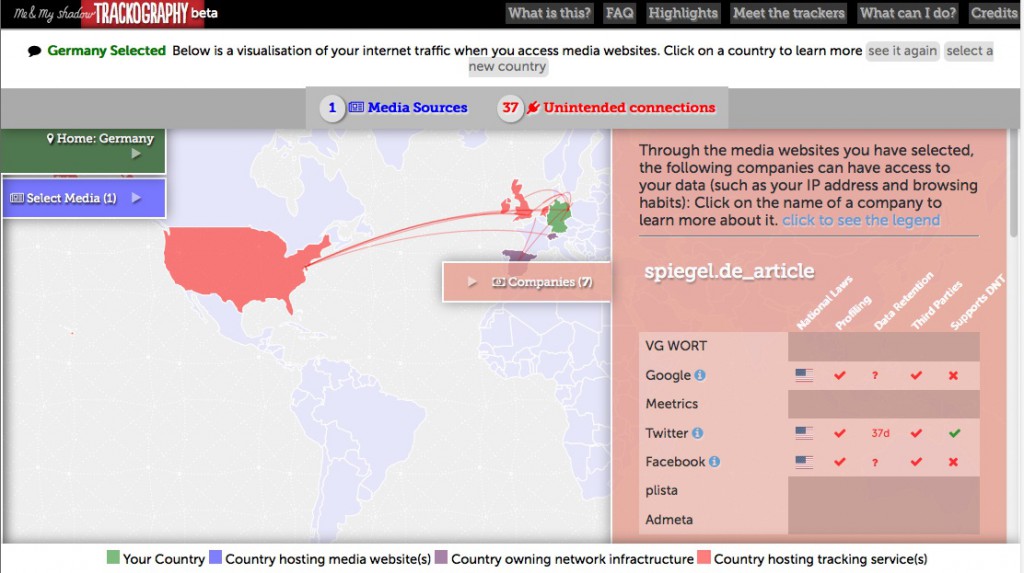

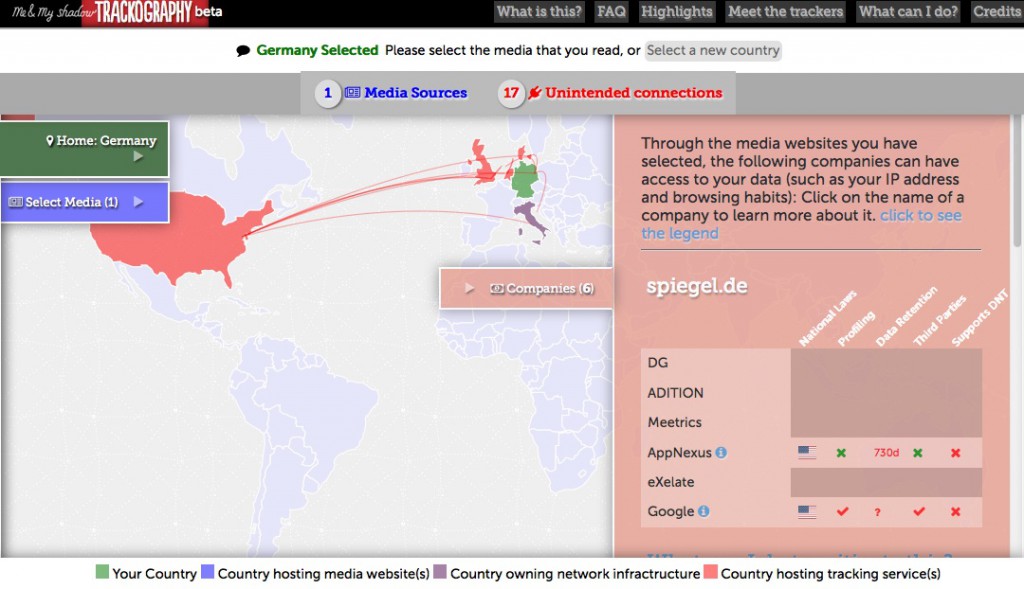

Meine Arbeitsthese bisher ist, dass es sich um Leute handelt, die Tor benutzen und damit auch in ihren Twitter-Account einloggen. Ich bin sicher, dass es viel mehr Leute gibt, die diese Mails kriegen, aber die, bei denen ich es weiß, benutzen alle Tor.

Eine wunderbare Ironie der Geschichte ist, dass Twitter selbst in der Mail empfiehlt:

Entsprechende Tipps und Hinweise, wie Sie Ihre Identität und Daten online schützen können, finden Sie auf folgenden Internetseiten: Tor Project oder EFF’s Protecting Yourself on Social Networks.

Absolut vernünftig, aber es ist eben so, dass Twitter regelmäßig Accounts blockiert, deren User_innen sich über Tor einloggen wollen. Ist mir selbst auch zigmal passiert. Dann hilft nur: neues Passwort anfordern und nochmal probieren, oder eben kein Tor benutzen. Allerdings bestreiten sie das: Joseph Cox schrieb im September, dass sie Twitter danach gefragt hatte und Twitter erklärt habe, dass das nicht spezifisch auf Tor zurückzuführen sei, sondern allen passiere, bei deren Accounts ’spam-artiges Verhalten‘ festgestellt werde (Quelle: Motherboard).

Vielleicht ergibt sich auch eine Antwort aus der Frage: was wollen die dunklen Mächte? Was haben sie davon, sich in meine Twitter-Accounts zu ‚hacken‘? Da drin findet sich ja fast nichts geheimes. die Tweets sind öffentlich, genauso auch, wem ich folge und wer mir. Die paar Direct Messages können den Aufwand eigentlich auch nicht wert sein.

Wo ich mich befinde, ergibt sich in aller Regel aus den Tweets selbst. Was könnte dann interessant sein? Dass ich – manchmal – Tor benutze.

Wir haben in den meisten Staaten, die sich demokratisch nennen und zumindest per Gesetz und Verfassung Wert auf Schutz der Grundrechte legen, seit längerem eine Debatte, ob echte Verschlüsselung erlaubt sein sollte. Die Sicherheitsbehörden wollen entweder per Gesetz Hintertüren einbauen – also die Möglichkeit, per ‚Nachschlüssel‘ die scheinverschlüsselte Kommunikation mitlesen zu können -, oder sich selbst die technischen Fähigkeiten aneignen, Verschlüsselung zu knacken. Am liebsten beides.

Damit einher geht, dass sie sich dafür interessieren, wer Verschlüsselung benutzt. Wer verschüsselt, macht sich verdächtig. Zwar stellen (deutsche) Gerichte immer mal fest, dass es völlig legal ist, zu verschlüsseln. Findet übrigens sehr dezidiert auch die Wirtschaft, die ihre Geschäftsgeheimnisse gern vernünftig geschützt wissen will. Das hindert aber Ermittlungsbehörden nicht, bei der Sammlung der Verdachtsmomente gern zu erwähnen, dass Beschuldigte verschlüsselt haben. Im Umkehrschluss: wer verschlüsselt, hat doch was zu verbergen. Auch die Dokumente von Edward Snowden haben gezeigt, dass genau solche Nutzer_innen zumindest für die NSA besonders interessant sind.

Nun wissen wir leider nicht, wer die ’staatlich motivierten Hacker‘ ist – vom Staat bezahlte Kriminelle? Die Cyber-Abteilung des Verfassungsschutzes? Die NSA beim Rumexperimentieren?

Was weiß Twitter wirklich? Woher wissen sie, dass es sich um Sicherheitsbehörden oder Geheimdienste handelt, wenn sie nicht wissen, welche? Möglicherweise darf Twitter auch nicht mehr sagen. Es ist wohl schon ein Akt der Zivilcourage (oder: Geschäftsinteresse), diese Mails zu verschicken und damit nicht den vermutlich deutlichen Hinweisen amerikanischer Behörden nachzukommen, dass sie den Mund halten sollen. Wenn’s aus China kommt, entfällt das natürlich. Aber was sollte China von westlichen Grundrechte-Aktivist_innen wollen?

The Verge schrieb, dass nicht nur Twitter, sondern auch Google und Facebook solche Mails verschicken:

Both Facebook and Google have similar emergency alerts in place for state-sponsored attacks. Facebook’s launched in October and immediately recognized attacks on State Department employees. … Access to social media accounts can be lucrative for determined attackers. One account could yield access to dozens of others and open up lines of communication between people in a particular field or network.

Interessant sei für Angreifer_innen weniger der Inhalt, sondern die Metadagen: wer kommuniziert mit wem, wen kennt wen. Das wäre auf jeden Fall eine plausible Erklärung, denn es ist inzwischen klar, dass Geheimdienste mit diesen Beziehungsnetzen viel mehr anfangen können, also mit massenhaft Inhalten, deren Auswertung viel schwieriger und aufwändiger ist. Allerdings: die Beziehungen bei Twitter sind völlig öffentlich.

Wen hat es bisher ‚erwischt‘? Jens Kubieziel, der auch eine Mail bekam, hat eine Liste. Wenn Ihr auch betroffen seid (und nichts dagegen habe, dass es öffentlich bekannt wird), schreibt mir oder ihm.

Einige der Adressat_innen:

https://twitter.com/beislhur/status/675998599277371392

https://twitter.com/docboone71/status/675688192658563072

https://twitter.com/MarinosYannikos/status/675610370476810240

https://twitter.com/Pandemonium21/status/675472866591248384

https://twitter.com/ctrlplus_/status/675450332005142528

https://twitter.com/ctrlplus_/status/675847754317451265

https://twitter.com/uncyclephil/status/675450532476022785

Hier die Mail auf Englisch:

Mail von Twitter an mich vom 11. Dezember 2015

In der Nacht auf den 12. Dezember hat Twitter Mails an einige Accounts verschickt. Darin stand eine kryptische Mitteilung: Möglicherweise würden die Accounts von ’staatlich unterstützten Akteuren‘ gehackt. „State sponsored actors“. Ich habe die Mail auch bekommen: einmal auf deutsch an meinen deutschsprachigen Account @annalist, einmal englisch an meinen englischen Account @Anne_Roth.

In der Nacht auf den 12. Dezember hat Twitter Mails an einige Accounts verschickt. Darin stand eine kryptische Mitteilung: Möglicherweise würden die Accounts von ’staatlich unterstützten Akteuren‘ gehackt. „State sponsored actors“. Ich habe die Mail auch bekommen: einmal auf deutsch an meinen deutschsprachigen Account @annalist, einmal englisch an meinen englischen Account @Anne_Roth.