Die Polizei benutzt auch Daten aus Sozialen Netzwerken für ihre Ermittlungen. Das ist nicht überraschend, bekanntlich benutzt die Polizei alles für ihre Ermittlungen, gelegentlich auch jenseits der rechtsstaatlichen Grenzen (siehe Sachsen. Oder.. oder..). Überraschend wäre, wenn sie frei zugängliche Informationen nicht nutzten.

Die Polizei benutzt auch Daten aus Sozialen Netzwerken für ihre Ermittlungen. Das ist nicht überraschend, bekanntlich benutzt die Polizei alles für ihre Ermittlungen, gelegentlich auch jenseits der rechtsstaatlichen Grenzen (siehe Sachsen. Oder.. oder..). Überraschend wäre, wenn sie frei zugängliche Informationen nicht nutzten.

Bisher gab es in Deutschland hie und da Hinweise darauf, dass die latent strukturkonservativen Behörden mit so neumodischem Kram noch ihre Schwierigkeiten haben, aber definitiv auch interessiert sind.

Interessanter finde ich die Frage, inwiefern sich Ermittlungen auch auf nicht öffentlich zugängliche Daten aus Sozialen Netzwerken stützen. Darüber war bisher gar nicht bekannt, aber jetzt hat die Bundesregierung eine Kleine Anfrage dazu von Ulla Jelpke (Linke) beantwortet (beantworten müssen).

Mit 13 Seiten ist die Antwort (inkl. Frage) ganz schön lang:

- BKA, Bundespolizei (BPol) und Zoll nutzen ‚fallbezogen u.a. offen zugängliche Informationen aus sozialen Netzwerken‘. U.a. heißt dann wohl, dass u.a. auch nicht offen zugängliche Informationen benutzt werden?

- Es gibt keine extra Einheiten oder Personal dafür

- Neue Erkenntnisse und Entwicklungen in Sozialen Netzwerken werden in der AG KaRIN (BKA, Zoll, 7 LKA) ausgetauscht

- In den Netzwerken wird verdeckt ermittelt

- Die Bundesregierung ist – anders als der Bundesdatenschutzbeauftragte – nicht der Meinung, dass die informationelle Selbstbestimmung beeinträchtigt wird

- Das BKA hat in den letzten 24 Monaten 6 verdeckte Ermittler in Netzwerken eingesetzt

- Das BKA hat viermal von den Sozialen Netzwerken Informationen aus nicht-öffentlichen Profilen bekommen

- Die Bundesregierung behauptet, dass BKA, BPol und Zoll keine Data-Mining-Software zur Verarbeitung von Daten aus Sozialen Netzwerken benutzen. Und erläutert, dass für Polizeibehörden des Bundes und Nachrichtendienste bestimmte Vorschriften dabei gelten. Was wohl bedeutet, dass Letztere sehr wohl Data-Mining betreiben.

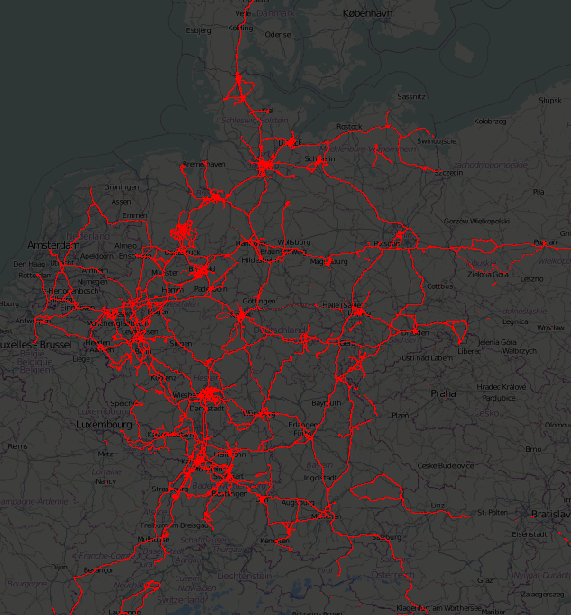

- Polizeien wie Nachrichtendienste nutzen Geodaten.

- Das BKA benutzt Software von rola Security für die Bearbeitung großer Datenmengen

- Irgendwo in den Tiefen von bundestag.de gibt es einen „Vorschlag zu Leitlinien für die Nutzung ’sozialer Netzwerke‘ durch Strafverfolgungsbehörden und ihre Mitarbeite“ der ungarischen EU-Ratspräsidentschaft

Sehr schön finde ich noch folgendes Detail:

Frage 6 b): Kann die Bundesregierung mit Sicherheit ausschließen, dass „virtuelle Ermittler“ in der Vergangenheit jemals zu Straftaten aufgerufen oder Texte mit strafbarem Inhalt verfasst oder dateien mit strafbarem Inhalt weitergegeben haben?

Antwort:

Die Preisgabe von Informationen zu konkreten verdeckten Einsätzen bei der Verfolgung von Straftaten im Internet an die Öffentlichkeit würde das schützenswerte Interesse der Bundesrepublik Deutschland an einer wirksamen Bekämpfung … und damit das Staatswohl erheblich beeinträchtigen. … Die Antwort der Bundesregierung auf diese Frage ist daher als „Verschlusssache – Vertraulich“ eingestuft werden (Fehler im Original) (…).

Das Ganze gibt’s auch als PDF-Datei.

Heise schrieb schon: Virtuelle Ermittler in Sozialen Netzen